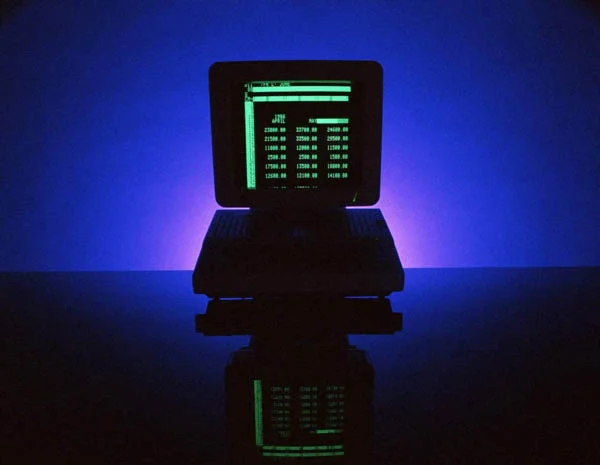

Теория информационной безопасности

Если вы не вчера приступили к изучению азов компьютерной грамотности, то наверняка уже встречались и с разрушительными последствиями заражения компьютера вирусами или троянами, и со случайной потерей очень важного файла, и со спам-рассылками, постоянно переполняющими электронный ящик. На первый взгляд, перечисленные события мало связаны и не зависят друг от друга. Чтобы бороться со спамом, нужно налаживать фильтры, чтобы не терять файлы — вовремя их копировать, чтобы оградить компьютер от вирусов — наживлять антивирусы. Все — очевидно! Так почему же сотни тысяч пользователей ежедневно хватаются за голову, потеряв нужный файл, обнаружив, что CIH “убил мамку”

или коварный Вася Пупкин потер системную директорию? Почему вроде бы знающие о мерах безопасности люди постоянно наступают на одни и те же грабли?! Все до банальности просто и в то же время сложно. При рассмотрении любой жизненной ситуации — будь то варка супа, поход в магазин или налаживание сетевой защиты — существует несколько уровней контроля этой ситуации. Самый нижний уровень — тот, на котором вы предпринимаете конкретные узкоспециализированные действия для достижения результата. Например, при варке супа вы должны мелко нарезать картошку, посолить воду, поперчить ее, добавить лаврушки. Это так называемый уровень высокой детализации. Он характеризуется тем, что работать на нем очень просто: есть перечень конкретных действий, которые надо выполнить, чтобы получить результат. Более высокий уровень — уровень промежуточного контроля. На нем вы смотрите, как связаны те или иные действия уровня высокой детализации. Если вы варите суп, то уровень промежуточного контроля — это соблюдение соотношения компонентов супа: мяса, картошки, моркови, соли… Если соотношение не соблюдено, то суп получится либо пересоленным, либо недостаточно жирным, либо постным. Но это будет все же именно суп. Наконец, самый высокий уровень контроля — метауровень. Он описывает процесс в целом, не заостряя внимания на деталях. Только с метауровня можно контролировать развитие той или иной системы. Применительно к варке супа это означает, что вы постоянно держите в голове, что хотите сварить именно суп, что для этого обязательно нужна вода, кастрюля, какие-то ингредиенты, что воды должно быть достаточно, что варить суп дольше сорока минут нельзя — выкипит! Основная особенность метауровня в том, что его принципы очень просты (до банальности), но без их соблюдения невозможно достичь желаемого результата. Ситуация с компьютерной безопасностью аналогична ситуации с варкой супа: законы контроля систем — универсальны. Но есть одно отличие. Варя суп, все мы постоянно контролируем процесс на метауровне. Мы варим именно суп. При попытке же наладить безопасность компьютера мы об этом уровне контроля часто забываем. Мы сразу опускаемся до уровня промежуточного контроля и смотрим, как наладить связь между брандмауэром, антивирусной программой и почтовым клиентом. А иногда и вовсе перескакиваем сразу на уровень высокой детализации: прописываем сложные скрипты для файерволов, определяем папки для сканирования антивирусным монитором… Давайте разберемся, по каким законам живет мир информации. Каковы те самые “банальные” принципы, которые все считают настолько простыми, что постоянно о них забывают? __ Законодательство В России, как и во всем мире, существует законодательство, регулирующее вопросы информационной безопасности, а также защиты информации. В первую очередь это законы РФ. Советуем ознакомиться с законом “Об информации, информатизации и защите информации” от 20 февраля 1995 года, так как именно он положен в основу всего информационного обмена в России. Из других нормативных актов стоит почитать документы Гостехкомиссии, касающиеся защиты информации и защиты от несанкционированного доступа, а также документы ФАПСИ по этому вопросу. На тему информационной безопасности существует порядка 40 разнообразных законов, постановлений, нормативных актов, которые постоянно развиваются.

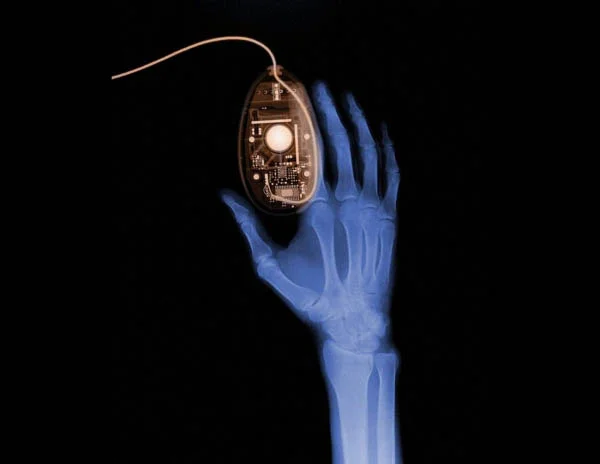

В доступе отказано! В официальной литературе информационной безопасностью называют меры по защите информации от неавторизованного доступа, разрушения, модификации, похищения и задержек в доступе. И первым основополагающим принципом информационной защиты является именно авторизация. Если не углубляться в терминологию, авторизированный доступ — это **

идентификация, однозначное определение пользователя с помощью одной из систем защиты. Это может быть как парольная защита, так и доступ по смарт-карте или электронному ключу. Встречаются и экзотические методы авторизации — по отпечаткам пальцев, по сетчатке и радужной оболочке глаза. В домашних условиях редко приходится подключать сканер сетчатки глаза, чтобы защитить информацию. Тут вступает в действие принцип адекватности контроля: любая защита должна бытьадекватной**. То есть не стоит защищать семью замками и восемью печатями дверь в комнату, в которой нет ничего, кроме старого матраса. Идеально защищенная система — это система, которая никак не обменивается данными с окружающим миром. То есть ничего в эту систему не поступает и ничего из нее не выходит. Это — идеал защищенности. Но есть одна проблема. Если довести до такого состояния компьютер, вы не сможете на нем работать. Поэтому уровень защиты должен быть заведомо ниже. Важен и еще один момент: чем выше уровень контроля, тем сложнее работать с системой. Именно поэтому важно подобрать адекватную защиту. Чтобы и работать можно было, и злобный хакер не винчестер не пролез. Для домашнего компьютера, если на нем не хранятся секретные архивы КГБ, достаточно установить пароль и задать разграничение доступа (благо, современные операционные системы это позволяют).

Этим вы не только ограничите просмотр личной информации вашими домашними, но и защитите данные от случайного изменения и даже удаления. Со щитом или на щите В серьезных компаниях вопросами защиты информации и безопасности данных занимаются специально обученные люди — сисадмины (системные администраторы) или обишники (инженеры по обеспечению безопасности информации). От большинства простых пользователей они отличаются тем, что, даже разбуженные ночью или в пьяном угаре, как отче наш проговорят три принципа защиты информации на компьютере. Принцип предотвращения подразумевает, что лучше избежать проблемы, чем заполучить ее, героически с ней сражаться и с блеском решить. Принцип обнаружения сводится к тому, что, если предотвратить неприятность не удалось, своевременное ее обнаружение в большинстве случаев способно свести неприятности к минимуму. Если вы ненароком подцепили вирус (компьютерный, хотя для болезнетворных вирусов принцип также работает), то быстро начатое лечение способно пресечь разрушительные действия паразита. Принцип восстановления гласит, что данные, которые могут быть утеряны, обязательно должны храниться в виде резервных копий. Что подойдет лично вам — дискетки, магнитооптика, CD-RW или “брелки” с flash-карточкой, — вам же и решать. Вариантов современная компьютерная индустрия предлагает множество. Даже методы форматирования жестких дисков развиваются согласно принципам восстановления и защиты информации. Одно из отличий NTFS от FAT, например, состоит в возможности назначать права доступа отдельно к каждому файлу. Так нарушают законы Прошли те времена, когда хакерами были специалисты, детально знающие компьютерную технику и способные творить чудеса с программным кодом. Сейчас любой усидчивый, любознательный, но особо не обремененный моральными принципами подросток способен создать рядовому пользователю массу проблем. За примерами далеко ходить не надо, достаточно почитать “Новости интернета”

в “Игромании”. По нескольку раз в месяц разгораются скандалы или целые судебные разбирательства, связанные с молодыми людьми, запустившими новый почтовый червь, взломавшими сервер банка, компьютеры министерства обороны США… Как правило, такие хулиганы попадаются из-за собственной невнимательности или желания прославиться. При соблюдении мер предосторожности мошенников в сфере высоких технологий вычислить весьма трудно. В частности, именно поэтому преступлениями в сфере информационных технологий занимается Интерпол. Злоумышленнику, для того чтобы получить доступ к конфиденциальной информации, порой не требуется даже специальных навыков и умений. Во многих случаях срабатывает человеческий фактор, например бумажка с написанным паролем на мониторе или под стеклом возле клавиатуры. Пароли, как правило, тоже оригинальностью не отличаются. А в недрах интернета всегда можно найти программы, которые возьмут на себя рутинную работу по перебору наиболее очевидных паролей. Вспомните бородатый анекдот: “ И кто сказал, что нельзя использовать в качестве пароля клички домашних любимцев?! Ну-ка, A:J78AFnjlk345JL, кис-кис-кис… ” Этот анекдот как нельзя более точно отражает еще один важный принцип защиты информации — избыточной защиты там, где постоянный доступ не требуется. Именно в этих “узловых” точках защита должна быть максимальной. Забудьте о паролях из 5—6 символов. Даже на домашнем компьютере хороший пароль — это всегда не меньше 9—12 символов, не складывающихся в осмысленные слова. Сейчас любой, даже слабо разбирающийся в компьютерах, хулиган за 15 минут найдет в интернете с десяток программ для подбора пароля из 4—6 символов и предоставляющих доступ к удаленному компьютеру. А ведь помимо хакеров есть еще и фрикеры, специализирующиеся на взломе электронных устройств, в частности, на сотовых телефонах, и кардеры, взламывающие пароли и подбирающие номера к кредиткам.

Но если пользователь помнит о принципе избыточности защиты информации, то все их попытки подобрать пятнадцатизначный пароль будут тщетны. Дело мастера боится Подведем итог. Основными принципами — метауровнем — защиты информации являются: авторизация, адекватная защита информации в целом, предотвращение потери данных, обнаружение нарушенной защиты, возможность восстановления по резервной копии и принцип избыточной защиты в узловых (не рабочих) точках. Если соблюдать все эти простые принципы, то вероятность потери информации с вашего компьютера значительно снизится. Однако теория теорией, но что же нужно делать? Как на практике реализовать общие принципы защиты? Вкратце пробежимся по основным методам. Важно при выполнении этих методов помнить о том, как работает метауровень контроля системы: только при выполнении всех правил система будет достаточно защищена. Если вы пропускаете хотя бы один пункт, вы ослабляете всю систему. 1. После установки операционной системы и необходимого софта, конфигурирования всего и вся создайте образ диска (например, с помощью утилиты PowerQuest Drive Image или другой аналогичной программы). Так вы сможете быстро восстановить операционную систему при сбоях. 2. Не оставляйте на компьютере учетные записи пользователей по умолчанию (для всех Гостей ), отключите их. Лучше заведите для каждого, кто пользуется компьютером, свою учетную запись и назначьте соответствующие права для каждого пользователя. Это займет пять минут вашего времени, но вы не только закроете доступ к важной информации, но и уменьшите риск вредоносных действий программных закладок и других опасных программ. 3. Задайте для директорий с важными документами разграничение доступа. Так вы защитите документы от нежелательного просмотра, а также предотвратите их случайное удаление или изменение. 4. Храните резервные копии самых важных документов на внешнем носителе. 5. Избегайте простых и примитивных паролей. Пароли типа “QWERTY”, “ВАСЯ”, “SEX” и подобные им подбираются в течение нескольких секунд. Лучше всего задавайте нетривиальные пароли, состоящие не менее чем из 9—12 символов и состоящие как из букв, так и цифр. 6. Подключите компьютер к сети через стабилизатор напряжения, а лучше — через источник бесперебойного питания. Этим вы снизите вероятность того, что после очередного скачка напряжения важная информация будет уничтожена. 7. Используйте антивирусное программное обеспечение и регулярно его обновляйте. 8. Не публикуйте в интернете подробную информацию о себе. Используя эти данные, злоумышленники могут подобрать

пароль к ящику электронной почты или совершить какое-либо противоправное действие от вашего имени. Конечно, оправдаться вы сможете, но нервы вам помотают основательно. *** * *** В 8 случаев из 10 дыры в системе безопасности обусловлены тем, что пользователи пренебрегают базовыми принципами защиты информации. То есть метауровнем контроля над системой. Пренебрегают, потому что считают принципы банальными, очевидными и поэтому не заслуживающими внимания. Рядовой юзер ошибочно полагает: “если просто, значит, неэффективно”. Это стандартное умозаключение, свойственное новичкам в любой области знаний и умений. Они просто не принимают в расчет тот факт, что в основе работы любой системы лежат именно “банальные” принципы. Еще один важный нюанс: если вы не уверены в том, как производится та или иная операция, лучше уточните у профессионалов. Это сэкономит ваше время и, самое главное, нервы. Работая на компьютере, постоянно держите в голове основные принципы защиты информации, следуйте им — и тогда никакой вирус, никакая хакерская атака или скачок напряжения не смогут поколебать ваше спокойствие. Ведь вы будете уверены, что информация на вашем компьютере не пострадает.