Хакеры: любители и профессионалы, часть 1

Эпиграф: “Вы посмотрели драму “Пиф-паф”. Охотник и заяц… Кто прав? Кто не прав?” Как сказал один западный гуманист, люди считают своим все, что плохо лежит. А плохо лежит, по его мнению, все, что не прибито гвоздями. После того как у людей появились компьютеры и возможность удаленного доступа к ним, плохо лежащих вещей в мире прибавилось. Проблема защиты информации сегодня актуальна, как и вчера. И завтра она никуда не денется, поскольку компьютерные взломщики исчезнут с лица Земли только вместе с компьютерами. Об этой проблеме, а также о людях, ее создающих, то есть о хакерах, мы сегодня поговорим. Тем более что понятие о том, что плохо лежит, у наших сограждан гораздо шире, чем на Западе. Наших людей методы, предложенные западным гуманистом, не остановят. Утащат все, вместе с гвоздями!

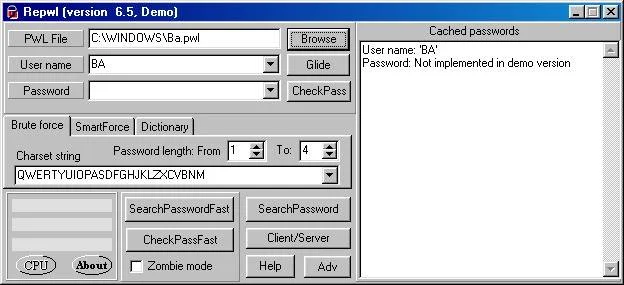

Рис. 1. Лучшее средство от склероза, если надо вспомнить чужой пароль.

Служебная характеристика Нарушителей прав виртуальной собственности принято разделять на две большие категории: хакеров и кракеров (не путать с крекерами!). О первых все слышали, хотя большинство ни разу не сталкивалось. Плодами деятельности вторых пользовался, хоть раз, практически каждый. И не надо хлопать невинными глазками. Папочку Crack открывали? Получали возможность с помощью crack-файлов пользоваться дорогой лицензионной программой, заплатив 100 рублей?! И хакеры, и кракеры совершают преступление, наказуемое выдачей стандартного набора лагерного белья на срок, указанный в приговоре суда. И первые, и вторые имеют дело со взломом. Только хакеры “работают” по Сети, бомбят удаленные компьютеры, и потерпевший находится от них на любом расстоянии. Кракерам же, большей частью, нужен непосредственный контакт с “ломаемым” программным обеспечением. Для защиты от хакеров не придумано пока лучшего средства, чем толковый системный администратор. Хотя многие считают, что львиную долю полезной деятельности админа составляет решение кроссвордов, чтение игровых журналов, написание писем знакомым до седьмого колена, поиск “смешных” картинок в интернете, а также многочасовое зависание в чатах и форумах, — это не так. Не все админы являются хрупкими девушками, тем не менее все они прикрывают своей грудью конфиденциальную информацию от посторонних хакерских глаз… Им за это платят зарплату. Иногда маленькую и жалкую, иногда крупную и весьма… **

**

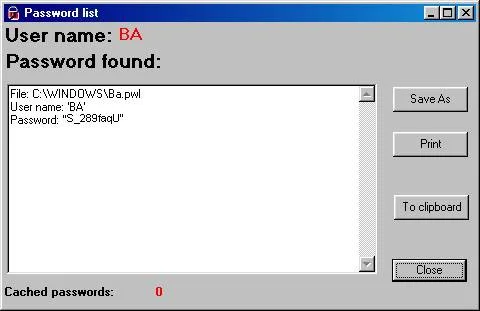

Рис. 2. Не забудьте сохранить полученный пароль, чтобы не забыть его еще раз.

Все зависит от размера “груди”, то есть опыта и квалификации. Хороший админ продолжает защищать подведомственную сеть даже во время священного сна в рабочем кресле. Что бы ни думали по этому поводу некоторые отсталые руководители. Найти админа и поговорить с ним несложно. Он обитает в любой компании, имеющей парадный выход корпоративной сети в интернет. И стоит это недорого. Чашечка хорошего кофе, капелька внимания — и он сам заведет разговор о великом противостоянии между силами порядка (админами) и хаоса (хакерами). Нам удалось взять интервью у системного администратора одной крупной компании. “Игромания” ([И]): Где находится твое место на линии антихакерского фронта, и как давно ты ее обороняешь? Админ ([А]): Не хочу испытывать судьбу, поэтому обойдемся без точных наименований и полных имен. Как-то компания RSA Security заявила о неприступной защите своей сети и через пару дней была взломана. Так что — не надо громких имен… Работу админа я получил, еще будучи студентом факультета защиты информации. Многие небольшие фирмы берут на работу студентов. Они могут себе позволить просиживать ночи напролет за относительно небольшой заработок. К тому же набираются опыта, который позволит потом получить более высокооплачиваемое место. [И]: Хакер, на твой взгляд, тоже человек? Можешь составить фоторобот лица хакерской национальности? [А]: Человек он или нет, зависит от причиненного ущерба. А вообще, хакеров можно условно разделить на несколько групп. Различаются они в основном уровнем знаний. В первую группу я бы включил тех, кого хакерами можно назвать с большой натяжкой, и то лишь по причине предпринимаемых попыток взломать защиту. Это скорее не хакеры, а хаЦкеры, или хаЧеры. Желание напакостить есть, а вот знаний — нет. Методы и приемы взлома вычитаны на хакерских интернет-страничках. Применяемые утилиты скачаны оттуда же. Все, что они делают, есть глупость, местами переходящая в идиотизм. Удача улыбается им, если на другом конце сеть не защищает никто. Или админ по уровню развития брат-близнец хачера (такое редко, но встречается). Если это случилось, то последствия непредсказуемы. Одно можно сказать точно: х _

_

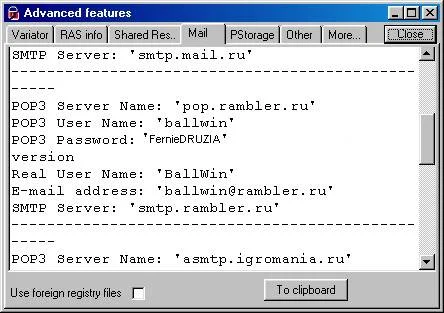

Рис. 3. Получив почтовый пароль, взломщик может писать письма от вашего имени.

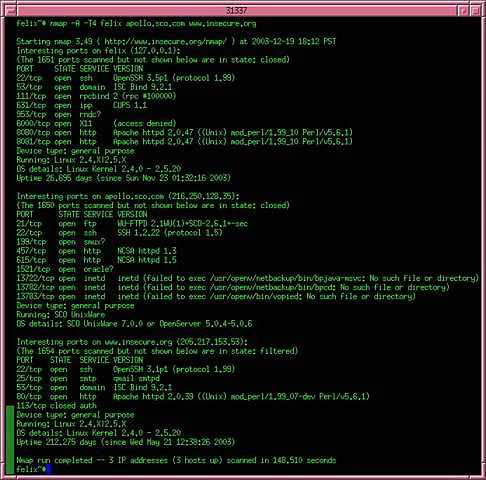

ачер испоганит все, до чего дотянется. Может просто уничтожить файлы. Может исписать страницы сайта матерщиной… Это они особенно любят. Ведь таким макаром обычно развлекаются малолетки. Они приходят в Сеть из подъезда. Любая чистая и доступная стена воспринимается ими как вызов. Ее немедленно расписывают трехбуквенным словарным запасом. Попав в Сеть, они делают то же самое. Подростковый вандализм и действия хаЦкеров — одного поля ягоды. Как и телефонные шутники, эти сетевые тролли считают свои действия анонимными и поэтому ненаказуемыми. Практически, в 100% случаев это не так. Хачеры оставляют за собой столько следов, что найти их не составляет никакого труда. Они “неуловимы” только по одной причине: никто не хочет связываться. Легче плюнуть, изменить пароль и вернуть исправные страницы сайта на место. Однако если глупый хачер нагадит на крутом сайте и админу солидно за это влетит, виновник будет обязательно выловлен и показательно выпорот на солидные бабки.Общее количество пользователей Сети день ото дня растет. Быстрее, чем поголовье кроликов на ферме животновода ударника. Каждый новоприбывший — личность. А, как известно, не с каждой личностью можно пойти в разведку по чужим огородам, и не каждой — доверить подержать свою кружку пива. Вместе с послушными воспитанниками детских садов, которые прослушали полный курс лекций “Что такое хорошо и что такое плохо”, в Сеть проникают порочные “плоды” чисто домашнего воспитания. Процесс саморазвития, ограниченный четырьмя стенами и общением с узким кругом родителей, идет извилистыми путями. Некому объяснить (лопаткой по голове), что брать чужие саночки и ломать не тобою сделанные песочные куличики — нехорошо. Такое дитя природы считает своим все, что видят его глазки и до чего могут дотянуться его ручки. Радиус хватательного рефлекса ограничен только личной сообразительностью. Если на пути к банке с вареньем стоит закрытая дверца шкафа, то вероятность того, что варенье окажется в прожорливом животике, равна способности эту дверцу открыть. __ История, доказывающая, что некоторые хачеры любят похачить бесплатно Гражданин П. из города К. приобщился к мировому интернет-сообществу посредством покупки модема. Месяцем ранее такое же радостное событие произошло в жизни юного ученика школы №Х того же города. К моменту приобретения модема гражданином П. ученик уже считался знатоком интернета в кругу знакомых. Он даже ошибочно считал себя хакером, поскольку посетил хакерский сайт .. и скачал оттуда несколько утилит. Ни гражданин П., ни юный Вася друг друга не знали, не водили общих дел и не имели никакого желания узнать друг друга поближе. Так бы и было дальше, если бы Васе не пришло в голову опробовать скачанные утилиты. Среди них была программка для сканирования сети в поисках открытых портов. Может, и это не привело бы к последствиям, если бы не одно “но”. Гражданин П. до покупки модема увлекался играми. Именно это полезное во всех отношениях дело привело к неприятностям и встрече героев. Дело в том, что П., с группой энтузиастов из своего дома, некоторое время назад организовал локальную сеть. По локалке в Unreal и Quake рубились до потери сознания от усталости — или от ласкового удара жены скалкой по ушам (поскольку мешали нормальным женам спать). Обеспечить сеть какой-нибудь программой связи было, что называется, лениво. Нашли гениальный способ. Все участники сети открыли полный доступ к дискам “ С: ”. Зачинщик сетевой битвы писал текстовый файл, типа: “ Ну че мужики? Мои все спят, порубимся? Создаю игру в 24:00 ”. Этот файл кидался всем включенным в сеть компьютерам на рабочий стол и назывался как-нибудь очень заметно, вроде Сегодня_всех_порву_на_части_Саня.txt. Чтобы оповестить всех о том, что им пришла почта, Саня открывал сетевое окружение и обращался к флоппи-дискам товарищей по сети. В ночной тишине малогабаритной квартиры треск пустого флоппика был слышен из любой точки, даже там, где вечно журчала вода. Чем бы ни был занят хозяин, он немедленно мчался на цыпочках к компьютеру. Если в этот критический момент музыкальное похрапывание жены не нарушалось более громкими и крепкими выражениями протеста, матч начинался по расписанию. Связь была простой, но действенной. Именно в таком состоянии встретились сканер Васи М. и компьютер гражданина П. Причем Вася узнал об этом сразу. Компьютер П. был открыт для его постороннего доступа, как церковь на пасху. Когда первая волна радостного осознания собственной крутости прошла, Вася задумался о практическом использовании своего успеха. Первые идеи о форматировании диска С:, переименовании папок нецензурными словами, замене картинки рабочего стола __ на красочно-генитальную композицию собственного рисования были отброшены. Невозможность посмотреть самому и показать друзьям выражение лица потерпевшего в момент обнаружения взлома губила всю красоту момента. Озабоченный Вася неделю напряженно искал решение проблемы и нашел его в каком-то журнале. Он вычитал, что пароли имеют расширение .pwl и обычно хранятся в папке Windows. Похимичив с pwl-файлом и утилитами для его чтения, Вася узнал логин и пароль интернет-карты незнакомого ему гражданина П. Юный “хакер” решил, что на него свалился совершенно халявный доступ в интернет. Какой бы большой ни была карточка, но друзей у Васи, которым ему надо было доказать свою крутость, оказалось еще больше. Щедрый парень умел делиться. И через очень короткий промежуток времени П. не смог выйти в Сеть, поскольку на его счету был абсолютно “голый Вася”. Он очень удивился, но пошел на почту за новой картой. И так раз за разом. Пока однажды карта не закончилась сразу после того, как он один-единственный раз проверил почту. Изрядно расстроенный гражданин П. поехал на разборки в офис провайдера. На этом сказка о халявном интернете и славном хакере закончилась. Через пять минут были известны все номера телефонов, с которых умыкнули до полного нуля очередную интернет-карту пострадавшего. Еще через час было написано заявление о краже в милицию. А еще через два — заплаканный “хакер” рассказывал, как было дело. Гражданин П. отсудил у родителей юного взломщика сумму, равную стоимости компьютера, с которого тот осуществил взлом. Утилита PwlTool (см. рис. 1—3 ) предназначена, по мнению ее разработчиков, для забывчивых людей. Эти несчастные склеротики могут освежить свою память, вспомнить забытый пароль. Даже если не знали его никогда и он вовсе не их…

[А]: Хацкеры — чрезвычайно вредное явление. Проверка защищенности трех миллионов веб-сайтов показала, что 4/5 из них весьма уязвимы. Неудивительно, ведь большинство созданы простыми пользователями Сети. Люди создавали их, чтобы донести желающим интересную информацию. О том, что кто-то может ее повредить, особенно не задумываются, пока это не становится фактом. Сегодня интернет напоминает огромное ветвистое дерево. Хачеры прыгают с ветки на ветку, как стая обезьян, и портят все, до чего могут дотянуться. Из-за них возникают разговоры о необходимости ужесточения контроля за пользователями в Сети. Они пилят сук, на котором сидят. _

_

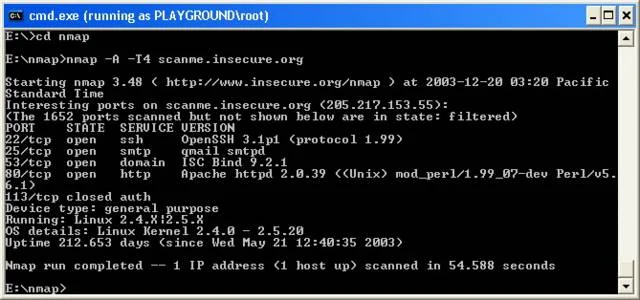

Рис. 4. DOS-окно программы Nmap.

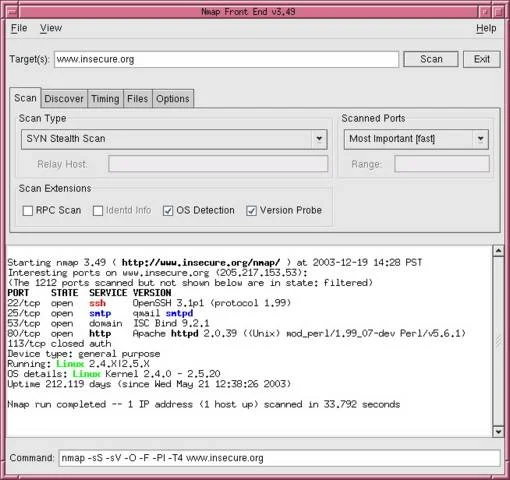

Действительно, им говорят: “ вы губите идею интернета как общества свободных анонимов ”, — а они слушают, и пилят сук. Им говорят: “ ваши действия не несут никакой пользы, только большой вред ”, — а они слушают, и продолжают пилить сук. [А]: Другую большую группу составляют хакеры-любители. То есть те, кто не получает практической пользы от факта взлома. Их интересует сам процесс. Это студенты, работники фирм, связанных с информационными технологиями, другие люди, серьезно интересующиеся вопросами преодоления защиты… Все они обладают достаточными знаниями. В отличие от хацкеров, хакер-любитель всегда стремится замести следы. Возраст не тот, чтобы попадаться, да и подготовка на уровне. Вычислить их гораздо труднее. Как правило, взлом для хакеров этой группы является чем-то вроде сложной интеллектуальной игры. Как паззлы, складывают они обрывки полученной информации и пытаются собрать цельную картину системы защиты. В случае удачи — часто ограничиваются уведомлением хозяину пострадавшей сети или сайта о факте взлома. Например, размещают на первой странице текст, вроде такого: “Ваш(а) сеть/сайт взломаны. Поменяйте защиту/админа. Это было легко!”. Благородные взломщики — несбыточная мечта морально здорового общества! Представляете, вы идете к себе домой, дверь настежь, ничего не взято, а на столе лежит записка: “ Мы _ взломали вашу квартиру. Это было легко! Немедленно смените замки!_”. __История благородного взлома Небольшой онлайновый магазинчик обслуживала маленькая служебная сеть. Компьютер владелицы работал под управлением Windows 2000. Кроме рабочих программ, баз данных и прочего, он использовался в качестве веб-сервера, для чего на нем был установлен IIS 5.0. Другие компьютеры, обслуживающие магазин, были объединены в сеть, защищенную системой SNORT. В одно не самое прекрасное утро владелица (назовем ее Нина) включила свой комп и сразу поняла, что ее сеть взломана. Фоновый рисунок рабочего стола был заменен картинкой с весьма доходчивым текстом (излагается в “мягком переводе”): — Чудаки на букву М! Я имел честь вашего компьютера. Все ваши пароли и защиты — туфта (приведены примеры туфты). Надеетесь, что я все это не стер? Продолжайте надеяться! Жека Свежеватель. Нина телефонным звонком немедленно вытряхнула своего сисадмина из теплой кровати и проплакала ситуацию в трубку. Первым делом сисадмин проверил журналы регистрации сервера IIS на предмет обнаружения следов Unicode Attack. Это известный изъян программного обеспечения веб-сервера IIS 5.0 от компании Microsoft. Именно так в большинстве случаев взломщики получают полный контроль над компьютером. Он использует возможности оболочки системы cmd.exe , которая выполняет команды на веб-сервере. В случае успеха хакер получает полный список каталогов диска C: атакуемого компьютера. Выясняет содержимое разных каталогов, их структуру и, в конечном счете, уясняет принципы организации объекта атаки. Эта дыра описана в базе данных CVE по адресу http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2000-0886. Однако файл default.htm был совершенно цел. Зато в журнале IIS было кое-что интересное. Накануне, с 22:10:10 и до 22:15:57, отмечался запуск cmd.exe с параметрами /c+dir.exe+, /с+mkdir.exe+\jukjill\hk, c:/jukjill/hk/hk-0.1/hk.exe+rename+\inetpub\wwwroot\default.htm+ default.dm2, /с+dir.exe+\inetpub\wwwroot. Просмотр журналов системы защиты SNORT за период с 21 до 24 часов того же дня позволил понять, что же произошло. Первая интересная запись была зафиксирована в 21:30:34. Она начиналась строчкой [] SCAN nmap fingerprint attempt []. Эта строка говорила о том, что взломщик сканировал сеть программой nmap. С помощью нее хакер узнал основную информацию о компьютере Нины. Затем, по протоколу tftp , через cmd.exe, на ее компьютер были загружены программки hk.exe и netcat.exe. Как видно из приведенных выше параметров, для них создавалась система каталогов. Итак, стали известны несколько утилит, которыми пользовался хакер, — nmap, hk, netcat. Утилита hk.exe повышает уровень доступа юзера до уровня администратора (используя ошибку IIS Web Traversal Unicode Vulnerability ). После ее применения становится доступным соединение netcat и добавление учетной записи в группу админов. Далее хакер переименовал файл default.htm в default.dm2. Однако, судя по записям в журнале, дальнейшие попытки использовать hk.exe провалились. И неудивительно, поскольку она рассчитана на применение в Windows NT с IIS 4.0. Тогда была предпринята попытка воспользоваться ошибкой переполнения буфера IIS 5.0 ( Null-Printer Overflow ). Строки с шестнадцатеричной последовательностью от 0х47 до 0х90 (выполняющие команду GET /Null.printer HTTP 1.0 ) в журнале SNORT красноречиво заявляли об этом. Такую ошибку используют утилита jill и ее вариант jill-win32.exe (обратите внимание на параметры cmd, приведенные выше). После запуска утилиты хакер установил прямое подключение к компьютеру Нины. Теперь он мог реализовать все свои тайные фантазии, удалять любые файлы, заменить бухгалтерскую документацию подборкой журнала “Пчеловод-любитель”, порадовать посетителей магазина измененными ссылками на порносайты… Но ничего подобного хакер делать не стал. Он просто скопировал файл, содержащий пароли ( sam , для Windows 2000), и заменил Нине фоновый рисунок. Пароли, возможно, были получены из файла sam с помощью той же утилиты, которую использовал незадачливый хачер Вася из предыдущей истории. В любом случае, Нине с админом предстояла большая работа по переустановке всего и вся. На благородство взломщика надейся, но файлы лучше обновлять.

Рис. 5. Момент сканирования сети программой Nmap.

[А]: Элита компьютерных взломщиков — профессиональные хакеры. В этом случае ни о каком благородстве речи не идет. Получение наживы в чистом, вернее в грязном, виде. Тут и шантаж с угрозой обнародовать финансовые документы фирмы, и перевод дене г на собственные счета, и промышленный шпионаж, и кража… Работают по заказу криминальных группировок, фирм-конкурентов. Для получения паролей они не гнушаются подкупом сотрудников компании-жертвы. Поступают туда на работу. Используют проституток… В общем, весь джентльменский набор парня по имени Бонд, который Джеймс. Эти хакеры наиболее опасны, поскольку имеют очень высокую квалификацию. Они устраивают у себя целые исследовательские лаборатории в поисках методов взлома защиты

Рис. 6. Оконный интерфейс Nmap.

интересующего их объекта. Покупают дорогостоящее оборудование. Занимаются даже теоретическими исследованиями. [И]: Значит, высокое мастерство хакера всегда зло? [А]: Все намного сложнее… Дело в том, что некоторые вопросы безопасности лежат очень далеко от простых пользователей Сети. Высокоразвитые страны, производящие львиную долю мирового софта, стремятся использовать свое положение. В программное обеспечение закладываются логические бомбы, которые по сигналу извне приводятся в действие. С той же целью в ПО специально вводятся ошибки, чтобы, например, в случае военных действий получить контроль над компьютерами врага. Все это может показаться некоторым паранойей. Ничего подобного! Иракские системы ПВО, купленные во Франции, оказались во время войны заблокированными. В начале боевых действий были активированы логические бомбы в программном обеспечении комплексов. И они превратились в груду железа. Теперь подумайте, сколько у нас компьютеров, работающих под управлением Windows? Сколько ответственных механизмов работает под чутким руководством другого импортного ПО? Те, кто считает его полностью безопасным, имея в виду отсутствие “злонамеренных” модулей, крепко спят. Вот чтобы сон их был не только крепким, но и на самом деле безопасным, нужно все точно выяснить. Может ли государство заботиться о собственной безопасности, используя незаконные методы? Может ли оно использовать хакеров для взлома и изучения некоторых программ или для тайного получения секретной информации? Будет ли это злом? __ __ Загадочная история о “Лунном лабиринте” Неизвестно, когда это началось, но атака на Пентагон была впервые замечена в марте 1998 года. Хакер действовал чрезвычайно ловко. Следы были настолько запутаны, что системным администраторам с трудом удалось обнаружить факт вторжения. Дело было громким, но на этом не кончилось. Атаки продолжались с завидной регулярностью и получили кодовое название “ Лунный лабиринт ”. Агент национальной безопасности США Джеймс Адамс (James Adams) назвал их самым настойчивым и серьезным наступлением на Соединенные Штаты. Вот так! Высочайший профессионализм хакеров, их нацеленность на секретное военное ведомство дали повод аналитикам говорить о финансировании атак иностранным правительством. К расследованию были привлечены лучшие умы США. По первому их запросу вызывали самых опытных специалистов. Тем не менее атаки продолжались, ответа все не было. Наконец, в 2001 году виновники, хоть и не по именам, были названы. Следователи выяснили, что все атаки велись с семи российских IP-адресов. Многотомный отчет скрепили подписями, печатями, перекрестились и передали в государственный департамент. Американские дипломаты немедленно накатали ноту протеста, в которой жаловались на хакеров и просили Россию прекратить подобные выходки. Но почему-то понимания не встретили… Из Москвы на их жалобу ответили тихим, пронзительным полушепотом. RU: “ Ммм… Что-то путаете. Указанные вами номера телефонов не могли работать в те дни, когда обижали ваш Пентагон. Кстати, в какие именно дни это произошло? ” USA: “ Ничего мы не путаем! Нас уже три года терроризируют с этих номеров!!! ” RU: “ Ммм… Путаете, путаете. Эти номера уже как раз три года не работают. Вообще, мы против терроризма в любых проявлениях. Можем доказать ”. И Россия обратилась к секретарю ООН с официальным предложением выработать международные законы о борьбе с терроризмом и преступлениями в сфере информационных технологий. RU: “ Вот так вот! Какие могут быть к нам вопросы? Никаких телефонных номеров не знаем ”. USA: “ Вы, вы, вы… ” — Им, видимо, хотелось сказать что-то еще, но характер продолжения никак не соответствовал дипломатическому статусу беседы. После этого американские средства массовой информации сообщили, что хакерские атаки на Пентагон были организованы с ведома российских властей. Само собой, российские власти обиделись, переписка продолжилась. И правда, взяли моду — у террориста в машине взорвался баллон с бытовым газом, так почему-то хватают наших агентов спецслужб! А в это самое время, возможно, где-то под городом N семь неизвестных российских IP-адресов, приняв на орденоносную грудь и обнявшись, пели тихим, пронзительным полушепотом: “ …И Родина щедро поила меня березовым соком, березовым соком ”.

*** * *** Вошедший в Сеть — помни, ты смотришь на нее со своей стороны экрана, но и Сеть смотрит на тебя с другой стороны! Ничто не стоит так дешево и не ценится так дорого, как пропавшие с винчестера неизвестно куда важные данные. Не испытывай судьбу, запасайся системами защиты марки Firewall , Broundmouer , системный администратор (одна штука). Тогда не придется потом рвать на себе волосы. Кстати, вы замечали, сколько вокруг лысых предпринимателей?